A importância da defesa em profundidade em ambientes industriais

Na era atual, a cibersegurança tornou-se crítica e primordial para qualquer organização, especialmente em ambientes industriais. A crescente digitalização e a interligação dos sistemas industriais e das redes OT conduziram a um aumento significativo dos ataques. Perante esta realidade, surge a necessidade de implementar medidas de defesa em profundidade para salvaguardar a integridade dos dados e proteger os sistemas industriais de potenciais vulnerabilidades.

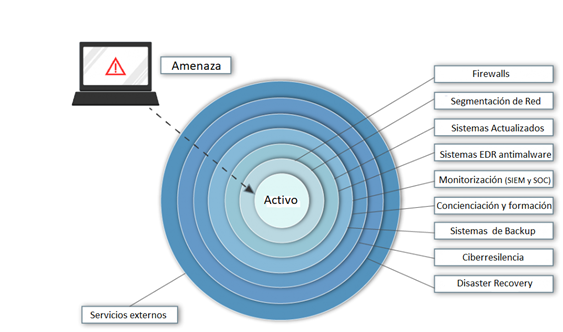

A defesa em profundidade é uma estratégia fundamental no domínio da cibersegurança industrial. Envolve a implementação de várias camadas de segurança num sistema, de modo a que, se uma camada for comprometida, as outras continuem a proteger o sistema. É como uma fortaleza com muros impenetráveis, em que cada camada acrescenta proteção adicional e assegura a continuidade das operações críticas.

Por outras palavras, a defesa em profundidade permite atenuar o risco estabelecendo uma abordagem holística e estratégica da segurança. Não se baseia apenas numa única barreira ou solução, mas na combinação de diferentes medidas de segurança que atuam em conjunto. Isto inclui tudo, desde firewalls e sistemas de deteção de intrusos a políticas de acesso e autenticação, sensibilização dos funcionários e monitorização constante da rede.

A implementação de várias camadas de segurança não só dificulta as tentativas de ataque, como também permite a deteção precoce de ameaças, o que é fundamental em ambientes industriais onde a rapidez de resposta e a minimização do impacto são cruciais. Além disso, esta estratégia proporciona uma maior resiliência aos constantes avanços e evolução das técnicas e táticas utilizadas pelos cibercriminosos.

A defesa em profundidade consiste na implementação de múltiplas camadas de segurança em um sistema

Em ambientes industriais, é essencial ter esta defesa em profundidade e que esta seja eficaz, uma vez que devem ser protegidos sistemas complexos e críticos que sustentam a produção e o funcionamento da organização. A perturbação ou o comprometimento destes sistemas pode ter consequências catastróficas, tanto em termos de perda de dados sensíveis como de paralisação das operações essenciais.

Para estabelecer uma estratégia sólida de cibersegurança, é fundamental mergulhar no mundo dos ativos presentes na organização. Compreender e avaliar esses ativos não apenas nos fornece uma visão clara dos sistemas que requerem uma proteção reforçada, mas também nos permite criar um mapa organizacional detalhado.

Ao identificar os serviços expostos externamente, é estabelecida uma barreira de segurança sólida que atua como um escudo protetor. Esta medida eficaz permite-nos definir e reforçar a fronteira digital da organização, garantindo que os sistemas críticos e os dados sensíveis estão protegidos contra possíveis ameaças externas. Neste sentido, trata-se de uma abordagem proactiva que nos permite antecipar potenciais falhas de segurança, identificando fragilidades e tomando medidas preventivas para as reforçar. Ao compreender e avaliar os ativos presentes na organização, estabelece-se uma base sólida para a implementação de medidas de segurança adequadas e personalizadas.

Além disso, esta abordagem não só nos dá uma maior clareza sobre quais os sistemas que requerem uma atenção prioritária, como também nos permite atribuir recursos de forma mais eficiente, concentrando-nos nos ativos críticos que requerem uma proteção reforçada.

Firewalls e segmentação de rede

As firewalls e a segmentação da rede são dois pilares fundamentais de uma estratégia de defesa em profundidade, que contribuem a reforçar a segurança dos sistemas e a proteger a integridade dos dados num ambiente industrial.

Em primeiro lugar, as firewalls atuam como guardiães digitais, filtrando e controlando o tráfego de rede. Estas firewalls permitem o estabelecimento de regras e políticas que determinam que tipo de comunicação é permitido e o que é bloqueado, impedindo assim o acesso não autorizado e evitando ataques externos. Ao implementar firewalls em diferentes pontos da rede, é acrescentada uma camada adicional de proteção, tornando mais difícil para os atacantes ultrapassarem uma camada inicial de segurança. Além disso, as firewalls podem gerar registos de atividade que facilitam a deteção precoce de potenciais intrusões ou comportamentos anómalos na rede.

Por outro lado, a segmentação da rede consiste em dividir a rede física em sub-redes lógicas isoladas umas das outras. Cada departamento ou área da organização é colocado numa sub-rede independente, permitindo restringir o acesso entre elas e limitar a propagação de potenciais ataques. Isto significa que, no caso de um sistema ou departamento ser comprometido, os danos são limitados a essa sub-rede específica, minimizando o impacto no resto da rede e protegendo os sistemas críticos da organização. A segmentação da rede também facilita a implementação de políticas de acesso mais precisas, atribuindo permissões e restrições específicas a cada sub-rede com base nas necessidades e no nível de segurança exigido.

Juntas, as firewalls e a segmentação da rede estabelecem uma defesa robusta no modelo em camadas. As firewalls funcionam como um filtro de entrada e saída, controlando o tráfego da rede, enquanto a segmentação da rede cria compartimentos isolados, reduzindo a superfície de ataque e limitando o impacto de potenciais intrusões.

Atualizações

A atualização do equipamento desempenha um papel crucial no modelo de defesa em profundidade, garantindo que os sistemas estão protegidos contra as mais recentes vulnerabilidades conhecidas e reduzindo a exposição a potenciais ataques informáticos.

Manter atualizados computadores, servidores, software empresarial, sistemas incorporados e dispositivos é essencial para reforçar a segurança da organização. Como os cibercriminosos desenvolvem constantemente novas técnicas e exploits, os fabricantes e vendedores de software lançam atualizações e correções de segurança para corrigir as vulnerabilidades descobertas. Estas atualizações incluem melhorias de segurança, correções de erros e a implementação de medidas de proteção adicionais.

A atualização garante a proteção dos sistemas contra vulnerabilidades e ataques cibernéticos

A atualização regular dos computadores não só garante que são utilizadas as versões mais recentes do software e dos sistemas operativos, como também assegura que as definições e configurações de segurança estão atualizadas e são eficazes. Além disso, muitas atualizações contêm correções para vulnerabilidades conhecidas, ajudando a colmatar potenciais falhas de segurança que os cibercriminosos poderiam explorar. É importante implementar um processo eficiente de gestão de atualizações, incluindo a monitorização regular das atualizações disponíveis, o planeamento e a calendarização das atualizações para minimizar as interrupções do funcionamento e a realização de testes de compatibilidade e estabilidade antes de aplicar as atualizações em ambientes de produção.

Endpoint

A segurança do endpoint é outra camada fundamental no modelo de defesa em profundidade, uma vez que os dispositivos finais, como computadores e dispositivos móveis, representam pontos de entrada e vulnerabilidade no ambiente de uma organização. Para garantir a segurança nesta área, existem várias soluções eficazes que podem ser implementadas.

Uma das principais soluções é a implementação de soluções de Endpoint Detection and Response (EDR). Estas soluções oferecem proteção avançada em tempo real para os dispositivos finais da rede. Utilizando técnicas como a análise comportamental e a aprendizagem automática, podem detetar e bloquear proactivamente as ameaças, mesmo as desconhecidas ou emergentes. Além disso, as soluções EDR permitem uma resposta rápida e a recuperação de sistemas comprometidos, minimizando assim o impacto de um ataque. Também implementam soluções antivírus e antimalware atualizadas.

A aplicação de políticas de segurança no endpoint é também crucial. Estas políticas podem incluir restrições à instalação de software não autorizado, a definição de palavras-passe fortes, a implementação de políticas sobre a utilização de dispositivos amovíveis e a ativação de funcionalidades de firewall pessoal nos dispositivos. Estas medidas ajudam a prevenir ameaças e a reduzir o risco de intrusões não autorizadas.

Monitorização

Os sistemas de monitorização e gestão de logs desempenham um papel crucial no modelo de defesa em profundidade. Estas ferramentas permitem a monitorização constante do tráfego de rede, a deteção de comportamentos anómalos e a geração de alertas de segurança em tempo real. Para além disso, os sistemas SIEM (Security Information and Event Management) e SOC (Security Operations Center) permitem analisar e correlacionar eventos de segurança, facilitando a rápida identificação e resposta a potenciais ameaças. A monitorização e a gestão de logs garantem a visibilidade necessária para manter um ambiente seguro e resiliente face a ciberataques.

Cópias de segurança

As cópias de segurança e os backups garantem a disponibilidade e a integridade dos dados, bem como a capacidade de recuperação de possíveis incidentes. É essencial efetuar cópias de segurança regulares dos dados críticos. Estas cópias são armazenadas em locais seguros, isolados da rede principal, para evitar o seu comprometimento em caso de ataque. Em situações como um ataque de ransomware, as cópias de segurança permitem que os dados sejam restaurados para um estado anterior, minimizando a perda e as interrupções.

A implementação de políticas de gestão de backups é importante, incluindo a programação regular, a validação da integridade dos dados e os testes de recuperação para garantir a eficácia. A escolha da estratégia de cópia de segurança depende das necessidades de cada organização. Pode envolver a utilização de armazenamento na nuvem, sistemas de fita ou discos externos. Não menos importante, é essencial garantir a segurança dos backups através de técnicas como a encriptação e o controlo de acesso.

Ciber-resiliência e plano de recuperação de Catástrofes

A ciber-resiliência e o Plano de Recuperação de Catástrofe (DRP) desempenham um papel fundamental no modelo de defesa em profundidade. Estas medidas garantem a capacidade de uma organização para recuperar rápida e eficazmente de ciberincidentes e assegurar a continuidade das atividades de negócio.

A ciber-resiliência refere-se à capacidade de uma organização para resistir, adaptar-se e recuperar de ciberataques. Envolve a implementação de medidas de prevenção, deteção e resposta, bem como a resiliência e a continuidade das atividades. A ciber-resiliência implica uma abordagem holística da segurança, que inclui não só tecnologia e ferramentas, mas também processos, políticas e uma cultura de segurança.

A ciberresiliência e o DRP garantem a capacidade de se recuperar diante de incidentes cibernéticos

O Plano de Recuperação de Catástrofe é parte integrante da ciber-resiliência. Documenta os procedimentos e ações a tomar em caso de incidente grave. Inclui a atribuição de funções e responsabilidades, as medidas para atenuar e conter o incidente, o restabelecimento dos sistemas e dados e a comunicação com os stakeholders. Um DRP eficaz garante que a organização pode recuperar de forma rápida e eficiente, minimizando o impacto comercial e reduzindo o tempo de inatividade.

Tanto a ciber-resiliência como o DRP devem ser concebidos, aplicados e testados regularmente. Isto implica a realização de avaliações de risco, a identificação de ativos críticos, o estabelecimento de planos de emergência e a realização de simulacros de resposta a incidentes. Além disso, é essencial dispor de uma estratégia de comunicação clara e eficaz, tanto a nível interno como externo, para informar os stakeholders sobre as medidas tomadas e atenuar qualquer impacto na reputação.

O trabalhador: sensibilização e formação

A sensibilização e a formação são aspetos fundamentais do modelo de defesa em profundidade, uma vez que os utilizadores e os empregados de uma organização são um elo crucial na cibersegurança.

A sensibilização implica educar os utilizadores sobre as melhores práticas de cibersegurança e sensibilizá-los para os riscos associados às ameaças digitais. Isto inclui a identificação de e-mails de phishing, a proteção de palavras-passe, a utilização segura de dispositivos móveis e a prudência na partilha de informações sensíveis. A sensibilização ajuda a criar uma cultura de segurança na organização, em que cada indivíduo está ciente da sua responsabilidade de proteger os ativos e os dados da empresa.

A formação complementa a sensibilização, dotando os colaboradores de competências e conhecimentos especializados em cibersegurança. Esta pode incluir programas de formação sobre identificação de ameaças, utilização segura de ferramentas e sistemas e resposta adequada a incidentes de segurança. Uma formação regular e atualizada garante que os colaboradores estão preparados para enfrentar os desafios e as constantes mudanças no panorama da cibersegurança.

Tanto a sensibilização como a formação devem ser parte integrante da estratégia de segurança da organização e não um evento isolado. A formação regular e as atualizações constantes são essenciais para manter os colaboradores informados e habilitados a proteger os recursos e os dados da organização.

Em suma, o modelo de defesa em profundidade é uma estratégia essencial na cibersegurança industrial. Engloba vários níveis de segurança, desde a compreensão dos ativos e a proteção das infraestruturas, até à implementação de firewalls e à segmentação da rede. Inclui também atualizações de equipamento, proteção de terminais com soluções EDR, monitorização e gestão de registos, e sensibilização e formação dos utilizadores. Esta abordagem abrangente reforça a postura de segurança da organização, protege os sistemas críticos e salvaguarda a integridade dos dados. Ao implementar o modelo de defesa em profundidade, as organizações podem mitigar os riscos de ciberataques, manter a continuidade operacional e garantir a proteção num ambiente digital cada vez mais complexo e ameaçador.