La importancia de la defensa en profundidad en entornos industriales

En la era actual, la ciberseguridad ha adquirido un carácter crítico y primordial para toda organización, especialmente en entornos industriales. La creciente digitalización y la interconexión de sistemas industriales y redes OT han dado lugar a un incremento significativo de los ataques. Ante esta realidad, surge la necesidad de implementar medidas de defensa en profundidad para salvaguardar la integridad de los datos y proteger los sistemas industriales de posibles vulnerabilidades.

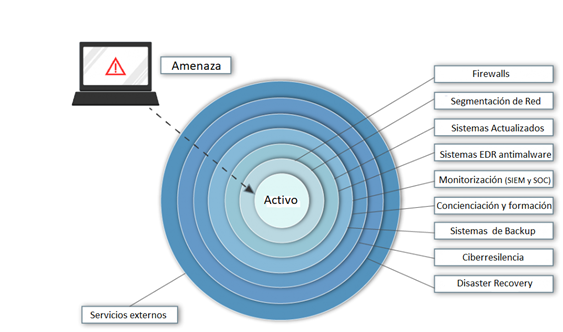

Esta defensa en profundidad se erige como una estrategia clave en el ámbito de la ciberseguridad industrial. Consiste en la implementación de múltiples capas de seguridad en un sistema, de tal manera que, si una capa se ve comprometida, las demás capas sigan protegiendo el sistema. Es como una fortaleza con muros impenetrables, donde cada capa añade una protección adicional y garantiza la continuidad de las operaciones críticas.

Dicho de otra forma, la defensa en profundidad permite mitigar los riesgos al establecer un enfoque holístico y estratégico hacia la seguridad. No se basa únicamente en una única barrera o solución, sino en la combinación de diferentes medidas de seguridad que actúan en conjunto. Esto incluye desde firewalls y sistemas de detección de intrusos hasta políticas de acceso y autenticación, pasando por la concienciación de los empleados y la monitorización constante de la red.

La implementación de múltiples capas de seguridad no solo dificulta los intentos de ataque, sino que también permite una detección temprana de amenazas, lo cual resulta fundamental en entornos industriales, donde la velocidad de respuesta y la minimización del impacto son cruciales. Además, esta estrategia proporciona una mayor resiliencia ante los constantes avances y evolución de las técnicas y tácticas utilizadas por los ciberdelincuentes.

La defensa en profundidad consiste en la implementación de múltiples capas de seguridad en un sistema

En entornos industriales, es esencial contar con esta defensa en profundidad y que sea efectiva, dado que se deben proteger sistemas complejos y críticos que sustentan la producción y el funcionamiento de la organización. La interrupción o compromiso de estos sistemas podría tener consecuencias catastróficas, tanto en términos de pérdida de datos confidenciales como de paralización de las operaciones esenciales.

Para establecer una sólida estrategia de ciberseguridad, es primordial adentrarse en el mundo de los activos presentes en la organización. Comprender y evaluar estos activos no solo nos brinda una visión clara de los sistemas que requieren una protección reforzada, sino que también nos permite trazar un mapa organizativo detallado.

Al identificar los servicios expuestos hacia el exterior, se establece una barrera de seguridad sólida que actúa como un escudo protector. Esta medida efectiva nos permite definir y fortalecer la frontera digital de la organización, asegurando que los sistemas críticos y los datos sensibles estén resguardados de posibles amenazas externas. En este sentido, se trata de un enfoque proactivo que permite anticiparse a posibles brechas de seguridad, identificando los puntos débiles y tomando medidas preventivas para reforzarlos. Al comprender y evaluar los activos presentes en la organización, se establece una base sólida para la implementación de las medidas de seguridad adecuadas y personalizadas.

Además, este enfoque no solo nos brinda una mayor claridad sobre los sistemas que requieren una atención prioritaria, sino que también nos permite asignar los recursos de manera más eficiente, enfocándonos en aquellos activos críticos que requieren una protección reforzada.

Firewalls y segmentación de red

Los firewalls y la segmentación de redes son dos pilares fundamentales en la estrategia de defensa en profundidad, que contribuyen a fortalecer la seguridad de los sistemas y proteger la integridad de los datos en un entorno industrial.

En primer lugar, los firewalls actúan como guardianes digitales, filtrando y controlando el tráfico de red. Estas barreras de seguridad permiten establecer reglas y políticas que determinan qué tipo de comunicación se permite y cuál se bloquea, evitando así accesos no autorizados y previniendo ataques externos. Al implementar firewalls en diferentes puntos de la red, se añade una capa adicional de protección, dificultando el avance de los atacantes en caso de que logren superar una capa de seguridad inicial. Además, los firewalls pueden generar registros de actividad que facilitan la detección temprana de posibles intrusiones o comportamientos anómalos en la red.

Por otro lado, la segmentación de redes consiste en dividir la red física en subredes lógicas aisladas entre sí. Cada departamento o área de la organización se ubica en una subred independiente, lo que permite restringir el acceso entre ellas y limitar la propagación de posibles ataques. Esto significa que, en caso de que un sistema o departamento sea comprometido, el daño se limita solo a esa subred en particular, minimizando el impacto en el resto de la red y protegiendo los sistemas críticos de la organización. La segmentación de redes también facilita la implementación de políticas de acceso más precisas, asignando permisos y restricciones específicas a cada subred en función de las necesidades y nivel de seguridad requerido.

En conjunto, los firewalls y la segmentación de redes establecen una defensa robusta en el modelo basado en capas. Los firewalls actúan como un filtro de entrada y salida, controlando el tráfico de red, mientras que la segmentación de redes crea compartimentos aislados, reduciendo la superficie de ataque y limitando el impacto de posibles intrusiones.

Actualizaciones de los equipos para evitar vulnerabilidades

La actualización de los equipos juega un papel crucial en el modelo de defensa en profundidad, ya que garantiza que los sistemas estén protegidos contra las últimas vulnerabilidades conocidas y reduce la exposición a posibles ataques cibernéticos.

Mantener los equipos de trabajo, servidores, software corporativo, sistemas embebidos y dispositivos actualizados es esencial para fortalecer la seguridad de la organización. A medida que los ciberdelincuentes desarrollan constantemente nuevas técnicas y exploits, los fabricantes y proveedores de software lanzan actualizaciones y parches de seguridad para corregir las vulnerabilidades descubiertas. Estas actualizaciones incluyen mejoras de seguridad, corrección de errores y la implementación de medidas de protección adicionales.

La actualización garantiza la protección de los sistemas contra vulnerabilidades y ataques cibernéticos

La actualización regular de los equipos no solo asegura que se utilicen las últimas versiones del software y sistemas operativos, sino que también garantiza que las configuraciones y ajustes de seguridad estén actualizados y sean efectivos. Además, muchas actualizaciones contienen correcciones para vulnerabilidades conocidas, lo que ayuda a cerrar posibles brechas de seguridad que los ciberdelincuentes podrían aprovechar. Es importante implementar un proceso de gestión de actualizaciones eficiente, que incluya la monitorización regular de las actualizaciones disponibles, la planificación y programación de las actualizaciones para minimizar las interrupciones en la operación, y la realización de pruebas de compatibilidad y estabilidad antes de aplicar las actualizaciones en entornos de producción.

Protección del puesto de trabajo

La protección del puesto de trabajo es otra de las capas fundamentales en el modelo de defensa en profundidad, ya que los dispositivos finales, como ordenadores y dispositivos móviles, representan puntos de entrada y vulnerabilidad en el entorno de una organización. Para asegurar la seguridad en este ámbito, existen varias soluciones efectivas que pueden implementarse.

Una de las soluciones clave es la implementación de soluciones de Endpoint Detection and Response (EDR). Estas soluciones ofrecen una protección avanzada en tiempo real para los dispositivos finales de la red. Utilizando técnicas como el análisis de comportamiento y el aprendizaje automático, pueden detectar y bloquear amenazas de manera proactiva, incluso aquellas que son desconocidas o emergentes. Además, las soluciones EDR permiten la respuesta rápida y la recuperación de los sistemas comprometidos, minimizando así el impacto de un ataque. Implementan, además, soluciones antivirus y antimalware actualizadas.

La aplicación de políticas de seguridad en el puesto de trabajo también es crucial. Estas políticas pueden incluir restricciones en la instalación de software no autorizado, la configuración de contraseñas seguras, la implementación de políticas de uso de dispositivos extraíbles y la habilitación de funciones de cortafuegos personales en los dispositivos. Estas medidas ayudan a prevenir amenazas y reducir el riesgo de intrusiones no autorizadas.

Sistemas de monitorización y gestión de logs

Los sistemas de monitorización y gestión de logs desempeñan un papel crucial en el modelo de defensa en profundidad. Estas herramientas permiten la supervisión constante del tráfico de red, la detección de comportamientos anómalos y la generación de alertas de seguridad en tiempo real. Además, los sistemas SIEM (Security Information and Event Management) y los SOC (Security Operations Center) brindan la capacidad de analizar y correlacionar eventos de seguridad, lo que facilita la identificación y respuesta rápida a posibles amenazas. La monitorización y gestión de logs garantizan la visibilidad necesaria para mantener un entorno seguro y resiliente ante los ciberataques.

Copias de seguridad y backups

Las copias de seguridad y los backups aseguran la disponibilidad y la integridad de los datos, así como la capacidad de recuperación frente a posibles incidentes. Realizar copias de seguridad periódicas de los datos críticos es fundamental. Estas copias se almacenan en ubicaciones seguras y aisladas de la red principal para evitar compromisos en caso de un ataque. En situaciones como un ataque de ransomware, las copias de seguridad permiten restaurar los datos a un estado previo, minimizando así las pérdidas y las interrupciones.

La implementación de políticas de gestión de backups es importante, incluyendo programación regular, validación de la integridad de los datos y pruebas de recuperación para garantizar su eficacia. La elección de la estrategia de backup depende de las necesidades de cada organización. Puede implicar el uso de almacenamiento en la nube, sistemas de cinta o discos externos. Y no menos importante, es fundamental asegurar la seguridad de los backups mediante técnicas como la encriptación y el control de acceso.

Ciberresilencia y Plan de Recuperación ante desastres

La ciberresilencia y el Plan de Recuperación ante Desastres (DRP, por sus siglas en inglés) desempeñan un papel fundamental en el modelo de defensa en profundidad. Estas medidas aseguran la capacidad de una organización para recuperarse de manera rápida y efectiva frente a incidentes cibernéticos y garantizan la continuidad del negocio.

La ciberresilencia se refiere a la capacidad de una organización para resistir, adaptarse y recuperarse de ataques cibernéticos. Implica la implementación de medidas de prevención, detección y respuesta, así como la capacidad de recuperación y continuidad operativa. La ciberresilencia implica tener un enfoque holístico hacia la seguridad, que incluye no solo tecnología y herramientas, sino también procesos, políticas y una cultura de seguridad.

La ciberresilencia y el DRP aseguran la capacidad de la empresa para recuperarse frente a incidentes cibernéticos

El Plan de Recuperación ante Desastres es una parte integral de la ciberresilencia. Este plan documenta los procedimientos y acciones a seguir en caso de un incidente grave. Incluye la asignación de roles y responsabilidades, los pasos para mitigar y contener el incidente, la restauración de sistemas y datos, y la comunicación con las partes interesadas. Un DRP efectivo garantiza que la organización pueda recuperarse de manera rápida y eficiente, minimizando el impacto en el negocio y reduciendo los tiempos de inactividad.

Ambos, la ciberresilencia y el DRP deben ser diseñados, implementados y probados de manera regular. Esto implica realizar evaluaciones de riesgos, identificar activos críticos, establecer planes de contingencia y realizar simulacros de respuesta a incidentes. Además, es fundamental contar con una estrategia de comunicación clara y efectiva, tanto interna como externa, para informar a los stakeholders sobre las acciones tomadas y mitigar cualquier impacto reputacional.

El empleado: concienciación y formación

La concienciación y la formación son aspectos clave en el modelo de defensa en profundidad, ya que los usuarios y empleados de una organización son un eslabón crucial en la seguridad cibernética.

La concienciación implica educar a los usuarios sobre las mejores prácticas de seguridad cibernética y hacerles conscientes de los riesgos asociados con las amenazas digitales. Esto incluye la identificación de correos electrónicos de phishing, la protección de contraseñas, el uso seguro de dispositivos móviles y la precaución al compartir información sensible. La concienciación ayuda a crear una cultura de seguridad en la organización, donde cada individuo es consciente de su responsabilidad en la protección de los activos y datos de la empresa.

La formación complementa la concienciación al proporcionar a los empleados habilidades y conocimientos técnicos en ciberseguridad. Esto puede incluir programas de capacitación sobre la identificación de amenazas, el uso seguro de herramientas y sistemas, y la respuesta adecuada a incidentes de seguridad. La formación regular y actualizada garantiza que los empleados estén preparados para enfrentar los desafíos y cambios constantes en el panorama de la ciberseguridad.

Ambas, la concienciación y la formación, deben ser parte integral de la estrategia de seguridad de la organización y no un evento único. La capacitación periódica y la actualización constante son esenciales para mantener a los empleados informados y empoderados en la protección de los recursos y datos de la organización.

En resumen, el modelo de defensa en profundidad es una estrategia esencial en la ciberseguridad industrial. Comprende múltiples capas de seguridad, desde la comprensión de los activos y la protección de la infraestructura, hasta la implementación de firewalls y la segmentación de redes. Además, incluye la actualización de equipos, la protección del puesto de trabajo con soluciones EDR, la monitorización y gestión de logs, y la concienciación y formación de los usuarios. Este enfoque integral fortalece la postura de seguridad de la organización, protege los sistemas críticos y salvaguarda la integridad de los datos. Al implementar el modelo de defensa en profundidad, las organizaciones pueden mitigar los riesgos de ciberataques, mantener la continuidad operativa y garantizar la protección en un entorno digital cada vez más complejo y amenazante.